研究发现,苹果的恶意软件标记工具“极易”被绕过

Mac内置的一款恶意软件检测工具可能无法正常起效。在本届于拉斯维加斯举行的Defcon骇客大会上,Mac安全资深研究员Patrick Wardle公布了关于苹果macOS后台任务管理机制中的重大发现。该机制可能被绕过,导致苹果最近添加的监控工具无法起效。

诚然,并没有什么万无一失的方法能够完美捕捉计算机上的恶意软件。因为从本质上讲,恶意软件也是一种软件,跟我们的网络浏览器或者聊天应用一样。准确区分合规软件和违规软件往往相当困难,所以微软和苹果等操作系统开发商、加上其他第三方安全公司,才一直在努力开发新的检测机制和工具,希望以新的方式发现设备上的潜在恶意行为。

苹果的后台任务管理工具就专注于监控软件的“持久化”。一般来说,恶意软件在设计上强调短暂运行,即具有明确的运行周期、或者在计算机重新启动后便停止。当然,某些恶意软件也可能在设计上更为深入,会在计算机关闭并重新启动之后再次运转以持续执行恶意操作。从这个角度看,大多数合法软件都明确需要持久化,因此在每次开启设备时,所有应用程序、数据和首选项都会显示为之前离开时的状态。但如果软件意外表现出了不该存在的持久化,就有可能是恶意行为的迹象。

考虑到这一点,苹果在2022年10月推出的macOS Ventura中添加了后台任务管理器,以便在发生“持久化事件”时直接向用户和系统上运行的第三方安全工具发送通知。如此一来,假设用户刚刚下载并安装了新应用,则可忽略该消息;但如果就是如平常般使用,则应警惕系统受到入侵损害的可能性。

Wardle在Defcon大会上公布发现时表示:“苹果的思路是当有某些东西持续自行安装时,应该有工具向用户发出通知。想得确实挺好,但具体实施做得太差了,导致任何稍微复杂点的恶意软件都能轻松绕过监控。”

作为专为macOS提供免费开源工具的Objective-See基金会的一员,Wardle多年来一直在开发类似的持久化事件通知工具(名为BlockBlock),他表示:“我编写过类似的工具,所以我知道自己的工具面临着怎样的挑战,而且好奇苹果的官方工具和框架有没有遇到同样的问题。事实证明,确实遇到了。恶意软件仍可在特定的环境中持久存在,而且对监控机制来说完全不可见。”

在后台任务管理器首次推出时,Wardle就发现这款工具存在一些基本问题,导致持久化事件通知失败。他向苹果上报了问题,苹果方面也修复了错误。但很遗憾,苹果方面并没有发现工具中存在的更深层次的隐患。

Wardle指出:“我们反复讨论,他们最终解决了这个问题。但这就像是为了防止飞机坠毁而给外壳贴了几张胶带一样。他们没有意识到,彻底解决这个问题需要开展大量工作。”

Wardle周六提出的绕过方法之一,要求对目标设备进行root访问,就是说攻击者需要掌握完全控制权才能阻止用户接收到持久化警报。虽然门槛较高,但入侵者有时候确实能获得对目标的高访问权限,一旦停止通知并在系统上安装更多恶意软件,引发的后果将不可设想。所以必须对这种潜在攻击方式做出修补。

更令人担忧的是,Wardle还发现了两种路径,无需root访问权限即可禁用后台任务管理器,导致其无法正常向用户和安装监控产品发布持久化通知。其中一种利用到警报系统与计算机操作系统内核间通信方式的bug。另一种则允许用户(即使不具备深层系统权限)将进程置于休眠状态。Wardle发现,攻击者可以操纵此功能来中断持久化通知,避免用户正确收到警报。

Wardle解释道,他之所以选择在Defcon上发布、而未提前通知苹果公司,是因为他之前已经向苹果方面通报了后台任务管理器的缺陷,因此苹果早就知道需要更全面地提高工具的整体质量。他还补充称,一旦成功绕过监控,那么macOS的安全水平将立即回落到一年前的水平,相当于不受这项新功能的保护。他同时强调,苹果不应仓促发布这些未经充分测试的监控工具,因为它们的存在很可能给用户甚至是安全供应商营造一种虚假的安全感。

好文章,需要你的鼓励

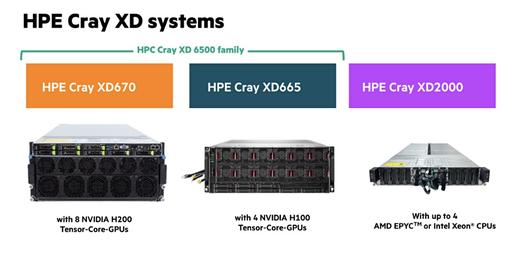

HPE推出面向HPC及AI用例的经济高效型存储系统

ClusterStor系列属于HPE在2019年收购Cray时获得的资产,采用SSD加HDD以及Lustre文件系统软件的并行架构。

拓展新能源汽车赛道,邦迪汽车热管理解决方案亮相2024北京国际车展

汽车企业纷纷调整战略, 时隔四年,北京国际车展再次回归,得到了1000多家国内外知名汽车及零部件制造商的高度重视和积极参与。

Omniverse开启真实与虚拟世界的“数字虫洞”

明日魔法:人工智能改变游乐园

鲲鹏昇腾开发者大会2024即将在北京召开

亚马逊云科技Marketplace(中国区)推出卖家自主经营和在线交易功能 用户体验再升级

HPE推出面向HPC及AI用例的经济高效型存储系统

NetApp表示,AI时代下“技术依赖将成新常态”

进入AIGC时代,UPS迎产业变革新拐点

开放原子校源行(西安站)顺利开幕

探秘中国移动算力网络大会:中科可控共话AI新时代!

Wi-Fi 7已经到来——您的网络准备好了吗?

达索系统与CDR-Life合作加速癌症疗法的科学创新

NGINX App Protect现已支持NGINX开源版 全方位加强现代应用安全防