谷歌为什么就是管不好Android应用和Chrome扩展?

众所周知,谷歌一直管不好自己的应用商店,最近曝出的新闻再次证实了这一点。近期,研究人员报告称来自谷歌官方应用商店的几百款Android应用和Chrome扩展均包含窥探用户文件、篡改剪贴板内容和故障向网页注入未知代码的行为。

研究人员指出,谷歌虽然删除了相当一部分恶意条目,但目前市场上仍有残余。据猜测,全球可能已经有几百万台设备悄然遭受到感染,形势相当严峻。

管理成效可谓一塌糊涂

扩展开发者兼研究人员Wladimir Palant在邮件中写道:“我不喜欢谷歌的做法。”在Chrome出现之前,也就是Firefox还占据份额优势的时代,Mozilla会在扩展程序上架前派员工进行审查。谷歌采取的则是自动审查流程,这种偷工减料式的“妙招”很快被Firefox也学了去。

“由于自动审查经常遗漏恶意扩展,而谷歌又对上报信息处理得非常缓慢(甚至根本不做任何反应),导致用户陷入了非常尴尬的境地。”

长期以来,研究人员和安全倡导者一直希望谷歌能在Play Store对Android应用做出严格审查。而过去这周闹出的大麻烦,也让批评者有了更多支持观点的理由。

本周一,安全公司Dr. Web发现了101款来自Play Store的应用,其总下载数量达到4.21亿次,其中包含允许各种间谍活动的代码,例如:

• 获取指定目录下的文件列表;

• 验证设备上是否存在特定文件或目录;

• 将文件从设备发送给开发者;

• 复制或替换剪贴板中的内容。

ESET研究员Lukas Stefanko分析了Dr. Web报告的应用,并证实了上述结论。他在解释称,要让文件侦听实际起效,用户首先需要批准READ_EXTERNAL_STORAGE权限,该权限允许应用读取存储在设备上的文件。虽然授权过程需要由用户单独认可,但这一授权在其他日常应用中也经常出现,例如照片编辑、下载管理,以及使用多媒体、浏览器应用或相机功能等,所以几乎不会引起用户的警觉。

Dr. Web表示,间谍软件功能由软件开发工具包(SDK)提供。SDK能够自动执行某些常见任务,从而帮助简化开发流程。Dr. Web在研究后发现,启用侦听功能的SDK为SpinOK。但尝试联系SpinOK的开发者后,对方并未回复置评请求。

上周五,安全公司CLoudSEK将使用SpinOK的应用名单扩展到了193个,并表示 其中43个仍在Play软件商店中正常开放。CloudSEK在声明邮件中写道:

Android.Spy.SpinOk间谍软件已经对Android设备构成了巨大威胁,它能够从受感染的设备中收集文件,并将其传输给恶意攻击者。这种未经授权的文件收集行为,无疑会将敏感和个人信息置于暴露或滥用的风险当中。此外,该间谍软件还能篡改剪贴板内容,这进一步加剧了威胁等级,可能允许攻击者访问敏感数据,例如密码、信用卡号或其他机密信息。此类行为可能引发严重影响,导致身份盗用、金融欺诈和其他隐私泄露等。

从谷歌Chrome Web Store获取Chrome扩展的用户这周日子同样不好过。上周三,Palant报告了18个包含故意混淆代码的扩展,这些代码会接入位于serasearchtop[.]com的服务器。在对接完成后,扩展程序会将神秘的JavaScript注入用户查看的每个网页当中。目前这18个扩展程序的下载量约为5500万次。

上周五,安全公司Avast证实了Palant的调查结果,并确定总计32个扩展程序,其报告的下载量为7500万次——但Avast也提醒,具体下载数字可能存在人为夸大。

由于无法查看代码,所以Palant和Avast都无法确定这注入的JavaScript代码到底想要干啥。但双方均怀疑其目的是劫持搜索结果并向用户发送广告垃圾邮件。在他们看来,这些扩展已经不单纯是间谍软件,而上升到了恶意软件的级别。

“这种将任意JavaScript代码注入每个网页的能力有着巨大的滥用可能。而重新定向搜索页面,只是这种滥用可能中的一种具体方式。”

我被感染了吗?

各研究者和安全厂商上报的应用和扩展之间存在一定重合。但必须承认,过去这一周以来,已经发现了几百种被从谷歌官方市场下载了百万、千万次的恶意产品。

除了发布声明模板坚称会认真对待用户安全之外,谷歌公司的代表对于官方市场上存在恶意软件的问题一直避而不谈。该公司通常会在收到上报后迅速删除涉嫌产品,但随后可能因未能审查出风险而将其重新上架,或者是继续遗漏最近申请发布的新恶意软件。

面对此次事件,谷歌公司代表发布了如下声明:

“Google Play始终将用户和开发者的安全视为头等大事。我们审查了最近关于SpinOK SDK的上报,并对违反我公司政策的应用采取了适当处置。用户将受到Google Play Protect的保护,它会警告用户使用Google Play服务的某些已知应用可能在Android设备上表现出恶意行为,此提示对第三方来源的应用同样有效。”

在另一封邮件中,谷歌代表还指出:

“Chrome Web Store为全体开发者制定了必须遵守的用户安全政策。我们认真对待关于扩展程序的安全和隐私声明,在发现有违我公司政策的扩展程序时,我们会采取适当的处置措施。这些上报的扩展程序已被从Chrome Web Store上删除。”

一旦发现用户安装了某一恶意产品,谷歌通常不会通知用户。但您可以参考以下内容确定自己是否受到感染。

Dr. Web公布了完整的恶意应用列表。

CloudSEK上报的应用:

com.hexagon.blocks.colorful.resixlink

com.macaronmatch.fun.gp

com.macaron.boommatch.gp

com.blast.game.candy.candyblast

com.tilermaster.gp

com.crazymagicball.gp

com.cq.merger.ww.bitmerger

com.happy2048.mergeblock

com.carnival.slot.treasure.slotparty

com.holiday2048.gp

com.richfive.money.sea

com.hotbuku.hotbuku

com.crazyfruitcrush.gp

com.twpgame.funblockpuzzle

com.sncgame.pixelbattle

com.cute.macaron.gp

com.slots.lucky.win

com.happy.aquarium.game

com.blackjack.cash.poker

vip.minigame.idledino

com.circus.coinpusher.free

com.diamond.block.gp

com.boommatch.hex.gp

com.guaniu.deserttree

com.snailbig.gstarw

com.tunai.instan.game

com.yqwl.sea.purecash

com.block.bang.blockbigbang

com.chainblock.merge2048.gp

com.snailbig.gstarfeelw

com.ccxgame.farmblast

com.bubble.connect.bitconnect

com.acemegame.luckyslot

com.tianheruichuang.channel3

com.kitty.blast.lucky.pet.game

com.magicballs.games

com.bird.merge.bdrop

com.acemegame.luckycashman

free.vpn.nicevpn

com.vegas.cash.casino

com.meta.chip.metachip

com.guaniu.lightningslots

vip.minigame.RollingBubblePuzzle

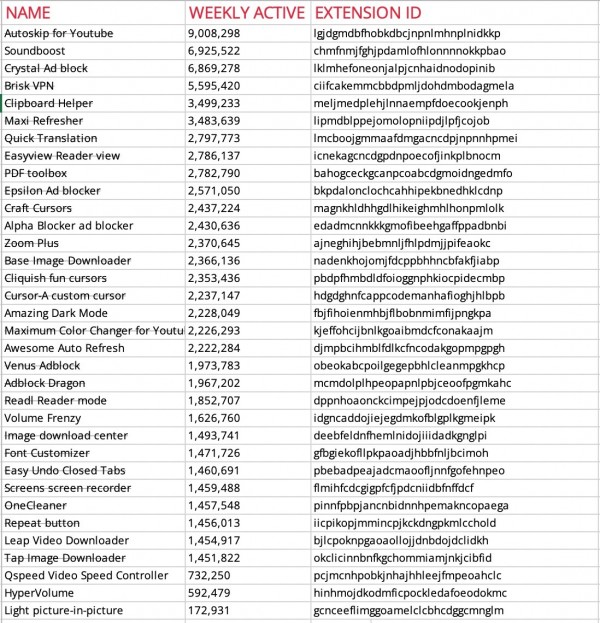

Palant上报的受感染扩展:

未加删除线的名称,代表Palant帖子发布时仍未被删除的扩展程序。截至上周五,谷歌表示上报的所有扩展均已被下架。

Avast提供的恶意扩展清单:

aeclplbmglgjpfaikihdlkjhgegehbbf

afffieldplmegknlfkicedfpbbdbpaef

ajneghihjbebmnljfhlpdmjjpifeaokc

ameggholdkgkdepolbiaekmhjiaiiccg

bafbedjnnjkjjjelgblfbddajjgcpndi

bahogceckgcanpcoabcdgmoidngedmfo

bikjmmacnlceobeapchfnlcekincgkng

bkbdedlenkomhjbfljaopfbmimhdgenl

bkflddlohelgdmjoehphbkfallnbompm

bkpdalonclochcahhipekbnedhklcdnp

bppfigeglphkpioihhhpbpgcnnhpogki

cajcbolfepkcgbgafllkjfnokncgibpd

ciifcakemmcbbdpmljdohdmbodagmela

deebfeldnfhemlnidojiiidadkgnglpi

diapmighkmmnpmdkfnmlbpkjkealjojg

dlnanhjfdjgnnmbajgikidobcbfpnblp

dppnhoaonckcimpejpjodcdoenfjleme

edadmcnnkkkgmofibeehgaffppadbnbi

edaflgnfadlopeefcbdlcnjnfkefkhio

edailiddamlkedgjaoialogpllocmgjg

edmmaocllgjakiiilohibgicdjndkljp

eibcbmdmfcgklpkghpkojpaedhloemhi

enofnamganfiiidbpcmcihkihfmfpobo

epmmfnfpkjjhgikijelhmomnbeneepbe

fcndjoibnbpijadgnjjkfmmjbgjmbadk

fejgiddmdpgdmhhdjbophmflidmdpgdi

ffiddnnfloiehekhgfjpphceidalmmgd

fgpeefdjgfeoioneknokbpficnpkddbl

fhnlapempodiikihjeggpacnefpdemam

finepngcchiffimedhcfmmlkgjmeokpp

flmihfcdcgigpfcfjpdcniidbfnffdcf

fpfmkkljdiofokoikgglafnfmmffmmhc

gdlbpbalajnhpfklckhciopjlbbiepkn

geokkpbkfpghbjdgbganjkgfhaafmhbo

gfbgiekofllpkpaoadjhbbfnljbcimoh

ghabgolckcdgbbffijkkpamcphkfihgm

glfondjanahgpmkgjggafhdnbbcidhgf

gliolnahchemnmdjengkkdhcpdfehkhi

gnmjmennllheofmojjffnidneaohleln

hdgdghnfcappcodemanhafioghjhlbpb

hdifogmldkmbjgbgffmkphfhpdfhjgmh

hhhbnnlkhiajhlfmedeifcniniopfaoo

higffkkddppmfcpkcolamkhcknhfhdlo

hmakjfeknhkfmlckieeepnnldblejdbd

icnekagcncdgpdnpoecofjinkplbnocm

iejlgecgghdfhnappmejmhkgkkakbefg

igefbihdjhmkhnofbmnagllkafpaancf

igfpifinmdgadnepcpbdddpndnlkdela

iicpikopjmmincpjkckdngpkmlcchold

imfnolmlkamfkegkhlpofldehcfghkhk

jbolpidmijgjfkcpndcngibedciomlhd

jjooglnnhopdfiiccjbkjdcpplgdkbmo

jlhmhmjkoklbnjjocicepjjjpnnbhodj

kafnldcilonjofafnggijbhknjhpffcd

keecjmliebjajodgnbcegpmnalopnfcb

kjeffohcijbnlkgoaibmdcfconakaajm

lcdaafomaehnnhjgbgbdpgpagfcfgddg

lgjdgmdbfhobkdbcjnpnlmhnplnidkkp

lhpbjmgkppampoeecnlfibfgodkfmapd

likbpmomddfoeelgcmmgilhmefinonpo

lipmdblppejomolopniipdjlpfjcojob

lklmhefoneonjalpjcnhaidnodopinib

llcogfahhcbonemgkdjcjclaahplbldg

lmcboojgmmaafdmgacncdpjnpnnhpmei

lpejglcfpkpbjhmnnmpmmlpblkcmdgmi

magnkhldhhgdlhikeighmhlhonpmlolk

mcmdolplhpeopapnlpbjceoofpgmkahc

meljmedplehjlnnaempfdoecookjenph

nadenkhojomjfdcppbhhncbfakfjiabp

nbocmbonjfbpnolapbknojklafhkmplk

ngbglchnipjlikkfpfgickhnlpchdlco

njglkaigokomacaljolalkopeonkpbik

obeokabcpoilgegepbhlcleanmpgkhcp

obfdmhekhgnjollgnhjhedapplpmbpka

oejfpkocfgochpkljdlmcnibecancpnl

okclicinnbnfkgchommiamjnkjcibfid

olkcbimhgpenhcboejacjpmohcincfdb

ooaehdahoiljphlijlaplnbeaeeimhbb

pbdpfhmbdldfoioggnphkiocpidecmbp

pbebadpeajadcmaoofljnnfgofehnpeo

pidecdgcabcolloikegacdjejomeodji

pinnfpbpjancnbidnnhpemakncopaega

好文章,需要你的鼓励

AI模型突破理解与生成鸿沟:港科大团队推出GIR-Bench基准测试套件

香港科技大学团队发表重要研究,开发GIR-Bench测试基准评估统一多模态AI模型的推理与生成能力。研究发现即使最先进的AI模型在理解与生成之间也存在显著差距,无法有效将推理过程转化为准确的视觉生成,为AI行业发展提供重要警示。

AI重塑交通运输:无人驾驶汽车只是冰山一角

随着AI技术不断发展,交通运输行业正迎来重大变革。MIT研究显示,AI将很快自动化价值650亿美元的交通工作,大幅提升运输效率。从陆地到海空,AI正在推动全方位的交通创新。斯坦福专家强调,AI将通过基础模型、合成数据和数字孪生等技术,实现从单一车辆自动化到整个交通网络优化的跨越式发展,同时解决可持续性、安全性和公平性等关键挑战。

Meta研究团队:让AI写作也能接受“奖惩教育“的新方法

Meta超级智能实验室联合麻省理工学院开发了SPG三明治策略梯度方法,专门解决扩散语言模型强化学习训练中的技术难题。该方法通过上下界策略为AI模型提供精确的奖惩反馈机制,在数学和逻辑推理任务上实现了显著性能提升,为AI写作助手的智能化发展提供了新的技术路径。

数据库领跑者OceanBase公布五年成绩单:年均增速超100%,客户数破4000家

SuperX AI任命科技领军人物黄陈宏博士为董事局主席兼CEO

AI重塑交通运输:无人驾驶汽车只是冰山一角

研究显示大语言模型数学计算能力令人担忧

数据中心和加密货币挖矿将推高2026年电价

台湾AI工厂将采用VAST Data存储方案为7000颗Blackwell GPU提供数据支持

AWS推出智能体加速专业服务咨询项目

联想携手中足联点亮首个全栈AI总指挥中心

OceanBase发布首款AI数据库seekdb,探索数据库AI范式的跃迁

字节跳动虚拟宽度网络:不扩张主干也能拥有更强大脑的秘密

龙蜥操作系统装机量突破1000万,市占率近50%,用户迁移意愿最高

Verizon和Collectors如何运用AI:数十亿美元计划和千个模型

谷歌运用Anthropic Claude大模型改进自家Gemini AI

谷歌:AI智能体、多模态AI、企业搜索将在2025年占据主导地位

天气预报大模型,谷歌DeepMind初见成效

将 Chrome 浏览器默认搜索引擎换成 GPTSearch

英特尔和谷歌云联手推出第四代至强处理器支持的机密计算实例

Google把Gemini聊天机器人塞进了Chrome的地址栏

热浪和AI给数据中心高效运营带来重重压力

Chromecast寿终正寝,Google TV Streamer取而代之

Google发布Gemma 2 2B和Gemini 1.5 Pro,FLUX开源图像的新标杆,这就是这周的AI大新闻。

Android 15进入Beta阶段!一文看懂有什么新功能